Ciber Fraude y Manejo del Riesgo – Estrategia e implementación.

5 noviembre, 2019

Webinar “Transforma tus ideas en soluciones innovadoras”, una nueva edición… un nuevo éxito

26 noviembre, 2019Cómo proteger una base de datos empresarial de un administrador

Un administrador de sistemas es esencial para casi cualquier organización, desempeña un papel muy importante para mantener su negocio en funcionamiento y sin problemas cumpliendo con los requisitos de protección de datos empresariales.

Los administradores de sistemas tienen control total sobre su base de datos y, en muchos casos, sobre su infraestructura física subyacente. Es por eso por lo que se debe prestar mucha atención a las acciones de un administrador para proteger una base de datos.

Por qué los administradores de bases de datos son una amenaza

El abuso de privilegios es una amenaza real. Y los administradores generalmente tienen todos los privilegios.Las tareas de los administradores varían de una organización a otra, pero generalmente son responsables de estas tareas relacionadas con la base de datos:

• Prevenir la pérdida de datos y proteger su integridad.

• Administrar usuarios y privilegios de usuario.

• Administrar y garantizar la protección de la infraestructura de red relacionada con la base de datos.

• Supervisar las operaciones de la base de datos su rendimiento.

• Realizar copias de seguridad y recuperación.

Los privilegios elevados permiten a los administradores de bases de datos acceder a datos confidenciales. Los administradores pueden usar estos privilegios para robar datos o hacer un mal uso de ellos para beneficio personal y cubrir fácilmente sus huellas.

Peligros potenciales de los administradores de bases de datos

Los de adentro pueden dañar el sistema mucho más que los de afuera. Cualquier hacker necesita tiempo para infiltrarse en la base de datos de su empresa y descubrir qué datos contiene. Los administradores tienen acceso directo y sin restricciones a todas las bases de datos dentro de su red.Múltiples vectores de aproximación. Los privilegios elevados permiten a los administradores elegir entre numerosos métodos para un posible ataque.

Las acciones maliciosas de un administrador son difíciles de detectar.

Los administradores pueden cubrir fácilmente sus huellas. Es fácil para un administrador cambiar o eliminar registros para enmascarar su actividad.

Los hackers se dirigen primero a los administradores. Incluso si los administradores de su base de datos no tienen intenciones maliciosas, pueden usarse como punto de entrada para un ataque externo. Las cuentas de administrador son populares entre los piratas informáticos: el Informe de Verizon sobre Violación de Datos de 2019 coloca al software de administración entre los 15 principales actores de amenazas en violaciones de datos.

Cómo limitar el acceso de un administrador a una base de datos

Estas son las mejores prácticas que debe tener en cuenta al trabajar en su plan de seguridad de la base de datos:Separación de tareas. De esta manera, se asegura de que ninguna persona tenga autorización sin restricciones para hacer todo. Un buen ejemplo de dicha separación es separar los procesos de copia de seguridad y recuperación entre dos administradores, lo que hará que sea mucho más difícil para cualquiera de ellos robar datos.

Principio de menor privilegio. Una vez que haya separado los deberes de sus administradores, puede comenzar a limitar el nivel de privilegios que tiene cada uno de ellos. Si hay varios administradores en su organización, seguramente no todos necesitan acceso total a la base de datos.

Modelo de confianza cero. Este enfoque lleva el principio de menor privilegio al siguiente nivel verificando cualquier usuario o dispositivo antes de otorgar privilegios adicionales. La seguridad de confianza cero requiere un sólido conjunto de herramientas de administración de acceso privilegiado (PAM) para garantizar el nivel de granularidad de acceso necesario.

Monitoreo de la actividad del usuario. La instalación de una herramienta de monitoreo puede parecer exagerada. Pero en realidad, los datos completos de cada actividad brindan al oficial de seguridad una mayor visibilidad dentro de la red. La supervisión de la actividad del usuario mejorada con un sistema de alerta ayuda a detectar intenciones maliciosas al establecer los verdaderos objetivos de cada acción.

Asegure su base de datos con el sistema Ekran

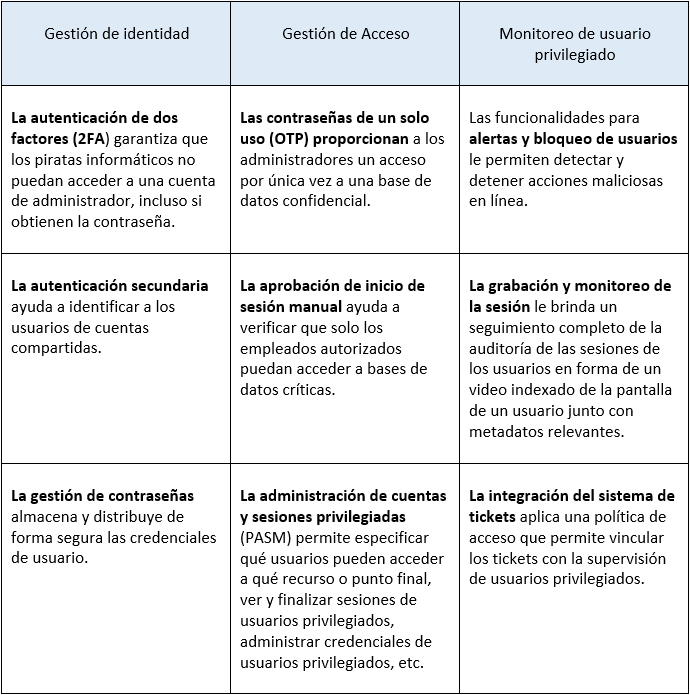

Al elegir una solución exclusiva de protección contra amenazas internas para proteger las cuentas de administrador, preste atención a sus funciones de monitoreo de usuarios, gestión de identidad y acceso (IAM) y gestión de acceso privilegiado (PAM). Ekran System es una plataforma de protección contra amenazas internas que combina esas tres funcionalidades, proporcionándole un conjunto de herramientas robusto:

Conclusión

La implementación de una solución de protección contra amenazas internas equipada con herramientas PAM le proporcionará una imagen clara de las actividades de los administradores, asegurará sus bases de datos y puntos finales críticos, y protegerá su red de ataques dirigidos a cuentas de administrador.Contáctenos a: hola@optaris.com

Fuente: https://www.ekransystem.com

Visítenos en: https://www.optaris.com