Plataformas Low-Code… Herramientas No-Code… o Plataformas No-Code/Low-Code?

18 julio, 2019

El módulo UEBA es imprescindible para la detección de amenazas internas

28 agosto, 2019Guía de planificación de respuesta a incidentes para 2019

Cuando nos enfrentamos a una amenaza de Ciber Seguridad en la vida real, tener un plan de respuesta a incidentes de seguridad cibernética (PIR) bien pensado es la única forma de estar completamente preparado para enfrentar este tipo de situaciones.

En este artículo, le diremos en detalle cómo puede crear un IRP que se adapte perfectamente a las necesidades de su negocio.

¿Por qué es tan importante tener un plan de respuesta a incidentes?

¿Qué es un plan de respuesta a incidentes?Un plan de respuesta a incidentes es un documento que contiene una metodología estructurada para manejar y mitigar las consecuencias de incidentes de seguridad, ataques cibernéticos y violaciones de datos.

Cuáles son las principales razones por las que debemos contar con un plan:

• Brindar una visión clara de los activos a proteger.

• Mostrar cómo manejar un evento específico de la manera más efectiva posible.

• Ayudar a abordar la causa de un incidente y evitar incidentes similares en el futuro.

Un IRP es altamente recomendado para empresas de cualquier tamaño.

Al planificar una respuesta a un incidente, es importante adoptar un enfoque de múltiples niveles para proteger la red y los activos de su organización.

Veamos una breve lista de requerimientos para construir un plan de respuesta a incidentes:

• Especifique los principales requisitos de respuesta a incidentes que debe cumplir, tanto los normativos (NIST, HIPAA, PCI DSS, etc.) como los relacionados con la empresa (tiempos de respuesta, estrategias de recuperación, etc.).

• Realice una auditoría de seguridad para identificar las debilidades en la red de su empresa y en los sistemas implementados que puede abordar de inmediato.

• Defina qué es un incidente de seguridad. Sus empleados necesitan saber qué eventos se consideran incidentes de seguridad, cómo definir su gravedad, etc.

• Nombre a las personas responsables que estarán a cargo durante un incidente y decida qué partes necesitan ser informadas e involucradas en el manejo de un incidente.

• Incluya un plan de comunicación integral. Su IRP debe especificar a quién llamar primero en caso de un incidente, cuándo llamarlos y con quién comunicarse si no están disponibles.

• Haga una lista corta de los incidentes de seguridad que su organización probablemente enfrentará o ha enfrentado en el pasado. Planifique procedimientos para abordar estos incidentes. Luego expanda poco a poco el alcance de los incidentes de seguridad cubiertos.

• Agregue varias opciones a su IRP: niveles de posibles brechas de datos, niveles de gravedad de incidentes, tipos de puntos finales afectados, etc

• Planifique escenarios de recuperación. Incorpore soluciones de respaldo y especifique la restauración del sistema y los procedimientos de recuperación de datos que deben seguirse en caso de un incidente de seguridad.

• Informe a las autoridades competentes. Incluya una lista de autoridades que deben notificarse en caso de un incidente específico

• Mejore su IRP en base a incidentes anteriores. Una vez que haya manejado un incidente, analícelo en profundidad para actualizar su IRP actual con estrategias, procedimientos y escenarios de respuesta más efectivos.

Ahora, veamos cómo puede crear un IRP adecuado para su organización. Comenzaremos con la elección de una guía a seguir para descubrir cómo responder a un posible incidente de seguridad.

NIST como guía para construir un programa de respuesta a incidentes

Crear un programa de respuesta a incidentes desde cero es tan desafiante como construir un programa de amenazas internas. Para cada organización, la elección del escenario de respuesta a incidentes más eficaz dependerá del entorno de TI específico, las amenazas a las que se enfrenta la organización y sus necesidades comerciales.Sin embargo, el Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) proporciona una serie de guías que cada organización puede usar como referencia para desarrollar su programa de respuesta a incidentes.

En particular, puede seguir las recomendaciones de la Guía de manejo de incidentes de seguridad informática, 800-61 Revisión 2 para administrar un posible incidente de ciberseguridad de la manera más efectiva posible.

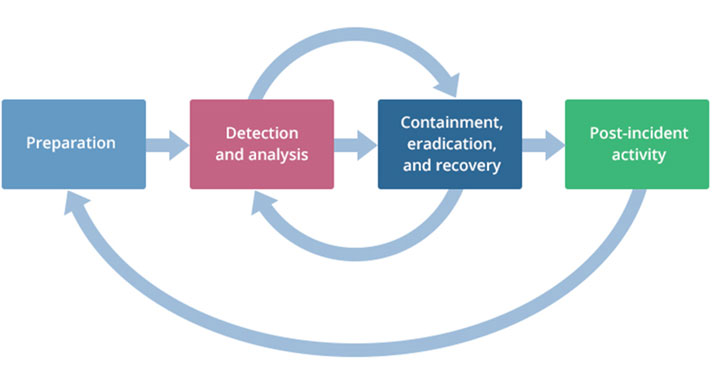

Según el NIST, un plan de respuesta a incidentes debe incluir cuatro fases principales:

• Preparación

• Detección y análisis

• Contención, erradicación y recuperación

• Actividad post-incidente

Preparación

Una organización debe estar preparada para lidiar con un incidente de ciberseguridad antes de que realmente ocurra y planificar por adelantado todos los procedimientos de respuesta necesarios. La fase de preparación también incluye la planificación de qué hacer para evitar que ocurra una violación de datos o un ataque en primer lugar.

Detección y análisis

Una organización debe poder detectar incidentes cibernéticos y contar con herramientas y tecnologías para recopilar, documentar y analizar datos relevantes al incidente. Para facilitarle un poco más esta tarea, NIST especifica ocho vectores de ataque (ver a continuación) y enumera los signos más comunes de un incidente de ciberseguridad.

Contención, erradicación y recuperación

Una organización debe poder manejar un ataque de manera efectiva, eliminar la amenaza y comenzar a recuperar los sistemas y datos afectados.

En esta fase, también es importante recopilar pruebas sobre el incidente para usarlas más adelante, tanto para resolver el incidente como en los procedimientos legales.

Actividad post-incidente

Después de manejar efectivamente un incidente de seguridad, una organización debe usar la información aprendida del incidente para mejorar su IRP actual.

Lo mejor del marco de ciberseguridad del NIST es que es flexible y adaptable, por lo que puede ser implementado de manera eficiente por las grandes empresas y las pequeñas empresas.

Respuesta a incidentes en tiempo real con el sistema Ekran.

Ekran System le proporciona todo lo que necesita para responder a las amenazas internas basadas en el usuario de manera eficaz y puntual.Usando nuestra plataforma, usted podrá:

• Monitorear la actividad de empleados y proveedores terceros.

• Establecer alertas y notificaciones personalizadas.

• Terminar sesiones sospechosas y matar procesos.

• Bloquear dispositivos USB de tipo restringido.

• Bloquear usuarios en eventos específicos.

• Cumplir con los requisitos de las normas de cumplimiento de TI más importantes, incluidos NIST, NISPOM, HIPAA y PCI DSS.

• Obtener informes de actividad detallados y exportar datos de auditoría en un formato forense.

Conclusión

Tener un plan de respuesta a incidentes es crucial para organizaciones y empresas de cualquier tamaño.Para facilitar un poco más este proceso, las organizaciones pueden utilizar estándares de seguridad comunes y pautas populares, como las que proporciona el NIST.

Ekran System ofrece un amplio conjunto de capacidades de respuesta a incidentes, desde alertas y notificaciones en tiempo real hasta herramientas de respuesta de incidentes automáticas y manuales proactivas.

Conózcanos en www.optaris.com

Contáctese con nosotros en hola@optaris.com

Fuente: www.ekransystem.com