Andrea Brunetti, gerente de desarrollo de Soluciones de Optaris, presentó Deyel en las 48 Jornadas Argentinas de Informática (JAIIO).

9 octubre, 2019

Los 4 errores principales en seguridad cibernética de los empleados

29 octubre, 2019Los 5 errores involuntarios de usuarios privilegiados y cómo prevenirlos.

Cada organización tiene usuarios privilegiados, empleados, subcontratistas e incluso clientes, que están autorizados para acceder a aplicaciones críticas y datos confidenciales. Pero esos privilegios elevados hacen que las organizaciones sean vulnerables; si un usuario privilegiado comete un error o un atacante obtiene acceso a una cuenta privilegiada, pone en riesgo sus datos más valiosos.

De acuerdo con Centrify’s en su encuesta: Privileged Access Management in the Modern Threatscape de 1000 tomadores de decisiones de TI en el Reino Unido y los EE. UU., las credenciales de usuarios privilegiados estuvieron involucrados en el 74% de las infracciones de datos.

El peligro de los errores involuntarios

El error humano se vuelve aún más peligroso cuando es cometido por un usuario privilegiado, al tener acceso a los recursos más críticos de su empresa, los usuarios privilegiados pueden causar fugas masivas de datos, detener o bloquear procesos críticos, e incluso evitar que toda su infraestructura de TI funcione correctamente.Es por esa razón que la administración de usuarios privilegiados es uno de los requisitos clave de NIST, HIPAA y otros estándares de seguridad y regulaciones de la industria.

5 errores involuntarios de los usuarios privilegiados

La mayoría de los errores cometidos por los usuarios, tanto regulares como privilegiados, son causados por ignorancia o negligencia. Algunas personas no saben o no entienden la verdadera importancia de las políticas de seguridad cibernética. Otros rompen las reglas para simplificar o acelerar los procesos de rutina sin pensar en las consecuencias.Echemos un vistazo a cinco errores que los usuarios privilegiados tienden a cometer.

1. Mal manejo de contraseñas

Las contraseñas son las claves que protegen sus datos confidenciales, sistemas y aplicaciones de intrusos. Estos son los cinco errores más comunes relacionados con la administración de contraseñas que debe observar en las rutinas diarias de sus usuarios privilegiados:A. Usar credenciales predeterminadas como por ejemplo “admin”

B. Contraseñas débiles

C. Usar la misma contraseña para más de un tipo de acceso

D. Guardarlas en archivos de texto sin encriptar

E. Utilizar contraseñas que no caducan

2. Deshabilitar o no utilizar el método de doble autenticación

La autenticación multifactor (MFA) es un estándar de oro en ciberseguridad. Esta tecnología protege sus datos confidenciales del acceso no autorizado mucho mejor que una contraseña sola al agregar una capa de verificación más al proceso de autenticación. El problema es que a veces los usuarios privilegiados pueden deshabilitar medidas de autenticación adicionales. Por lo general, las personas no quieren usar MFA porque no entienden su verdadera importancia y piensan que esperar un código de verificación es solo una pérdida de tiempo.3. Compartir los privilegios

Idealmente, los privilegios deben otorgarse solo a aquellos que realmente los necesitan, cuando los necesitan y solo después de la aprobación de su oficial o departamento de seguridad cibernética. Pero en la vida real, a menudo se comparten credenciales de cuenta privilegiadas sin pensarlo dos veces. La solución: cree cuentas personales privilegiadas siempre que sea posible. Y si no puede proporcionar a cada usuario privilegiado su propia cuenta privilegiada, intente agregar más visibilidad a sus acciones realizadas en una cuenta compartida. La autenticación secundaria es una tecnología que puede ayudarlo con esto.4. Utilizar una cuenta de admin durante todo el día

Otra práctica recomendada de seguridad bien conocida es distinguir las cuentas de usuario privilegiadas de las normales y nunca usar cuentas privilegiadas para realizar las tareas diarias. Es por lo que, en muchas empresas, los empleados pueden tener varias cuentas con diferentes permisos de acceso asignados a cada una. Si un usuario desea navegar por Internet, consultar su correo electrónico personal o descargar algo de la web, primero debe cerrar sesión en la cuenta privilegiada. Desafortunadamente, no todos los usuarios privilegiados siguen esta recomendación.5. Ignorar las políticas de Ciberseguridad

No importa qué conjunto de reglas se especifique en la política de ciberseguridad de una empresa, es probable que encuentre a alguien que lo desobedezca. Los ejemplos más comunes de incumplimiento de reglas son el uso de dispositivos personales. Si el departamento de TI de su empresa no conoce los dispositivos utilizados por los empleados con privilegios de acceso, no hay forma de que puedan administrarlos y protegerlos. Lo mismo sucede para los servicios en la nube, el software y las aplicaciones que se utilizan sin el conocimiento y la aprobación del departamento de TI.¿Cómo se pueden prevenir estos errores?

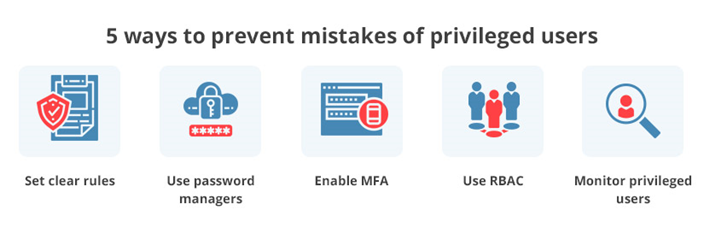

A continuación, enumeramos algunas de las medidas más efectivas para mitigar el riesgo de errores involuntarios por parte de usuarios privilegiados.

Implemente una solución de administración de contraseñas. Considere el uso de una herramienta o servicio de administración de contraseñas dedicado junto con la especificación de reglas para el uso de contraseñas en su política de ciberseguridad. Busque una solución que permita almacenar, administrar, rotar y revocar contraseñas de forma segura.

Proteja sus activos sensibles con MFA. Haga que MFA sea obligatorio para los recursos más importantes y valiosos de su empresa.

Utilice el control de acceso basado en roles (RBAC) Dedique un tiempo a definir roles específicos dentro de su empresa y a asignar derechos de acceso granular a cada uno. De esta manera, puede implementar efectivamente el principio de menor privilegio y asegurarse de que las personas en su empresa tengan los privilegios correctos para hacer su trabajo.

Monitoree y administre efectivamente a los usuarios privilegiados. Observe atentamente a sus usuarios privilegiados para que pueda ver quién hizo qué y responder rápidamente a posibles incidentes. Busque una solución de monitoreo de actividad de usuario privilegiada que permita monitorear y registrar sesiones privilegiadas para que tenga datos de calidad para auditorías de seguridad. También podría ser útil establecer alertas personalizadas y finalizar automáticamente procesos y cuentas sospechosas.

Ekran System es una plataforma de protección contra amenazas internas que le brinda todas las herramientas y capacidades que necesita. Con nuestra plataforma, puede agregar granularidad a la administración de acceso privilegiado, aumentar la protección de las cuentas privilegiadas y agregar visibilidad a las acciones tomadas por los usuarios privilegiados.

Conclusión

Para evitar que los usuarios privilegiados cometan estos errores, las organizaciones deben comenzar con la creación de una política integral de seguridad cibernética. El siguiente paso es educar a todos los empleados y subcontratistas sobre la verdadera importancia de estas reglas y explicar las consecuencias de no seguirlas. Para obtener mejores resultados, las organizaciones también pueden implementar autenticación de múltiples factores, administradores de contraseñas, monitoreo de actividades y soluciones de administración de acceso privilegiado.Fuente: www.ekransystem.com

Conózcanos en: www.optaris.com

Escribanos a hola@optaris.com