Usa Deyel sin costo por 1 mes

6 abril, 2020

Nos lo pidieron y lo hicimos, la 2da. parte del webinar también fué un éxito

24 abril, 2020Monitoreo remoto de empleados: cómo hacer que el trabajo remoto sea efectivo y seguro

Los especialistas en ciberseguridad tratan a los empleados remotos como una amenaza, y tienen razón en hacerlo. Sin embargo, el trabajo remoto no es una tendencia temporal, está aquí para quedarse. Para muchos especialistas, la capacidad de trabajar fuera de la oficina es un beneficio importante al elegir un empleador. Además, se requiere acceso remoto en viajes de negocios, para proveedores externos y durante emergencias como pandemias, colapsos de transporte y eventos climáticos extremos. Para estos casos, los especialistas de TI deben estar preparados para: garantizar una supervisión remota efectiva de los empleados, proveer un acceso remoto seguro y cómodo a los sistemas corporativos, poder brindar herramientas para ponderar la productividad de los empleados. Hemos preparado una lista de las mejores prácticas para ayudarlo a monitorear y proteger las actividades remotas. Algunos son puramente organizativos, mientras que otros requieren un software de monitoreo de empleados remoto dedicado, como el Sistema Ekran.

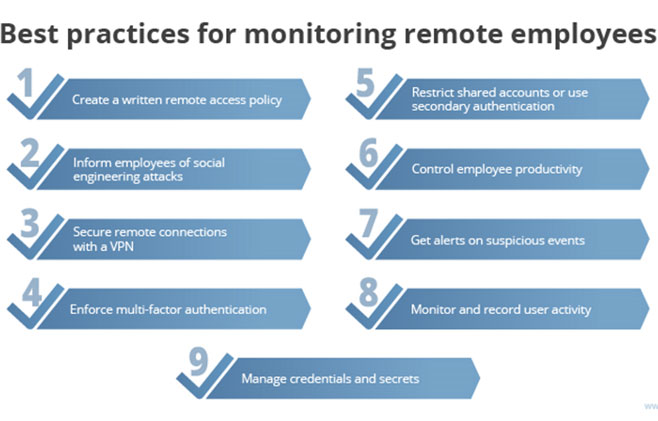

Mejores prácticas para monitorear empleados remotos

1. Cree una política de acceso remoto por escrito. Esta política debe incluir:• una lista de software y medidas de control de acceso

• instrucciones sobre cómo conectarse a su red de forma remota

• medidas para proteger las credenciales

• condiciones para proporcionar acceso remoto a los empleados (si su empresa no suele permitir el trabajo remoto)

Asegúrese de que sus empleados puedan leer esta política en cualquier momento y que responda cualquier pregunta que puedan tener al respecto.

2. Informar a los empleados de los ataques de ingeniería social. Tales ataques generalmente son exitosos debido a la falta de atención, la prisa de un empleado o porque los hackers tienen nuevos trucos bajo la manga. La mejor manera de mitigar estos ataques es educar a los trabajadores sobre los intentos recientes de ingeniería social y recordarles la amenaza. Por ejemplo, puede compartir este cuestionario sobre phishing de Google.

3. Asegurar las conexiones remotas con una VPN. Esta tecnología crea una conexión segura punto a punto entre la computadora de un empleado y la red corporativa mediante un algoritmo de cifrado y autenticación. Por lo tanto, una VPN es una herramienta eficaz para proteger las conexiones a través de redes que no son de confianza, como el Wi-Fi público.

4. Hacer cumplir la autenticación multifactor. La comprobación de varios factores le permite autenticar positivamente a alguien que intenta conectarse a su red. El sistema Ekran verifica las credenciales (un factor de conocimiento) y envía una contraseña de SMS única al teléfono de un usuario (un factor de posesión).

5. Restringir las cuentas compartidas o usar la autenticación secundaria. Los perfiles compartidos, como los de los administradores remotos, simplifican la vida de los empleados, pero hacen que sea extremadamente difícil vincular las violaciones de seguridad a usuarios específicos. Algunos especialistas de TI prefieren prohibir esas cuentas. Si no puede hacerlo, implemente la autenticación secundaria para identificar al usuario.

6. Monitorear y registrar la actividad del usuario. El monitoreo continuo de computadoras remotas le brinda visibilidad completa de las acciones de los empleados.

Con los registros del Ekran se pueden visualizar datos como:

- actividad en pantalla

- entrada y salida de audio

- pulsaciones de teclas

- carpetas y archivos abiertos

- comandos ejecutados

- y más

7. Controlar la productividad de los empleados. Un simple rastreador de tiempo a menudo no es suficiente para estimar la eficiencia de un trabajador. Con los datos del monitoreo de la actividad del usuario, puede evaluar la efectividad y la dedicación de un empleado durante las horas de trabajo. El análisis de registros de pantalla, archivos abiertos, carpetas, aplicaciones y sitios web lo ayuda a detectar trabajadores que prefieren navegar por las noticias y las redes sociales en lugar de trabajar en el documento con el que tienen la tarea. También es una buena práctica realizar un seguimiento de la productividad realizando reuniones periódicas y pidiendo a los empleados remotos que escriban informes de estado diarios o semanales.

8. Recibir alertas sobre eventos sospechosos. Una alerta oportuna sobre una posible violación de seguridad con un enlace a la sesión en cuestión ayuda a un oficial de seguridad a detener actividades sospechosas. Siempre es mejor detener una amenaza que lidiar con sus consecuencias.

Además de proporcionar una alerta, el Sistema Ekran puede:

- notificar a un usuario sobre una violación de la regla

- bloquear una actividad

- bloquear a un usuario

Conclusión

En este artículo, revisamos los principales riesgos de ciberseguridad de permitir que sus empleados trabajen desde casa. Algunos de ellos pueden eliminarse mediante medidas organizativas como la creación de políticas y la educación de sus trabajadores. Pero para garantizar la máxima seguridad y transparencia, es mejor implementar un software de monitoreo de empleados remoto dedicado, como el Sistema Ekran.Con Ekran, podrá verificar las identidades de los usuarios, administrar el acceso de los usuarios (incluido el acceso de usuarios privilegiados) y monitorear la actividad de cualquier usuario dentro y fuera de su perímetro protegido. Ekran System es una solución ligera universal que se puede implementar fácilmente en 20 minutos en 10 o 10,000 puntos finales.

Para leer más: www.ekransystem.com

Para conocernos: www.optaris.com

Para comunicarse con nosotros: hola@optaris.com