3 motivos para migrar de IBM Cognos TM1 a IBM Planning Analytics.

14 noviembre, 2017

Join Our Team. Desarrollador Front End.

18 abril, 2018SWIFT – Resumen de los ataques donde los atacantes utilizaron el método de pago como cobertura.

Introducción

Después de que se descubrieron las transacciones sospechosas, NIC Asia Bank encargó a KPMG India realizar una revisión forense digital, que compartió con NRB y la Oficina Central de Investigación de la Policía de Nepal", informa el Servicio de Noticias del Himalaya. Sin embargo, los resultados de la investigación no lograron concluir si el robo fue resultado de un atacante externo o un robo de información privilegiada.Más de 11.000 instituciones financieras en 200 países y territorios usan el sistema de mensajería interbancaria SWIFT con sede en Bruselas para transferir fondos a nivel internacional y nacional, moviendo miles de millones de dólares por día. Se descubrió que transacciones de NIC Asia Bank se llevaron a cabo desde varios bancos en seis países por piratas informáticos utilizando SWIFT, una red bancaria internacional, dijo Rajendra Pandit, portavoz de NRB, el mes pasado a la agencia de noticias Press Trust of India.

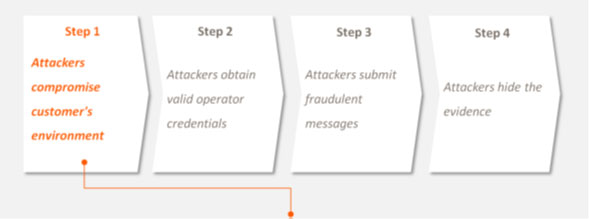

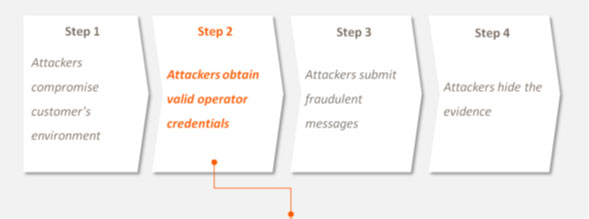

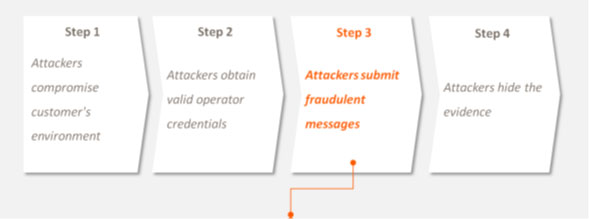

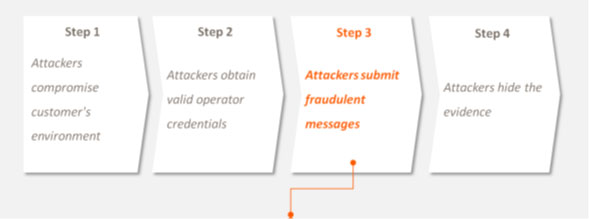

Paso 1: los atacantes comprometen el ambiente del cliente

Los atacantes comprometen el entorno local del banco mediante la introducción de malware, ya sea directamente en el banco o remotamente, a través de campañas de phishing, por correo electrónico, a través de una memoria USB o URL de Internet fraudulentas.

Paso 2: los atacantes obtienen un operador válido con sus credenciales de acceso

Con el acceso se implanta el malware.

Paso 3: los atacantes envían mensajes fraudulentos

Una vez que un atacante tiene credenciales válidas y suficiente conocimiento sobre cómo acceder y utilizar las aplicaciones, pueden iniciar sesión, suplantar la identidad de los operadores a los que les robaron las credenciales, y presentar pagos fraudulentos, todo sin levantar sospechas.

Por ejemplo, se enviaron mensajes fraudulentos MT103 y MT202COV como parte de este Modus Operandi.

Paso 4: los atacantes ocultan la evidencia

Los atacantes ocultan la evidencia para extender el período antes de que puedan ser detectados y disminuir la probabilidad de que se cancelen los mensajes fraudulentos Para hacerlo, los atacantes se despliegan varios métodos para eliminar sus rastros. Se usan múltiples técnicas en este paso como:

• Eliminación de registros y datos de mensajes

• Herramientas anti forenses

Nuestro módulo de Fraude de pagos CFRM fue desarrollado para responder exactamente a estas amenazas. El módulo se ha adaptado previamente al servidor SAA y, por lo tanto, su implementación es relativamente corta y el valor es inmediato. Estamos a disposición para brindarles más información y coordinar una demostración.

Fuente: TLP SWIFT ISAC Security Bulletin 10060